テレワークの導入にあたり、情報漏えいやコンピューターウイルスの感染などが心配。そのようにお考えではありませんか?

テレワークでは、自宅のパソコンやネットワーク環境を使用したり、カフェやコワーキングスペースなど社外の第三者が出入りを行うような場所で作業を行うケースが発生するためです。

あらゆる端末や通信から社内ネットワークへアクセスがありますし、社員の通信であってもそれが何らかのウイルスに感染している可能性まで考慮し、対策しなければなりません。

しかし、テレワークをきっかけに自社の情報セキュリティを見直すことは、新たなサイバーリスクに備えることとなり、社会的信頼の獲得にもにつながっていきます。

そこで本記事では、テレワークをきっかけに見直す情報セキュリティ対策について解説します。

「ゼロトラスト」というテレワーク時代のセキュリティの考え方

オフィスでのみ業務を行っていた場合には、自社専用のネットワーク回線を利用し、社外からの不正アクセスを阻止する仕組みが有効でした。しかし、あらゆる端末や通信からのアクセスが発生するテレワークでは、従来のセキュリティの考え方を変える必要があります。

テレワーク時代に必要な情報セキュリティの考え方に「ゼロトラスト」という概念があります。

ゼロトラストとは?

ゼロトラストとは、2010年に米国の調査会社であるForrester Research社が提唱した新たなセキュリティ対策の考え方です。

「ゼロ」とは数字のゼロ、トラストとは「信頼」のこと。「何も信頼しない」つまり、すべてのアクセスが信頼できないことを前提にセキュリティ対策を講じる、という意味になります。

出社して仕事を行うことが前提だった時代には、社外からの社内ネットワークへのアクセスを境界でブロックすれば安全という「境界型防御」が主流でした。しかし、クラウドサービスやテレワークの普及により、企業のセキュリティ境界の外に自社の情報資産やネットワークが分散されはじめています。

いまや社内の通信だから安全なわけではなく、社内の情報資産やシステムにアクセスするものはすべて検証し、通信を許可・防御する必要が出てきたということです。

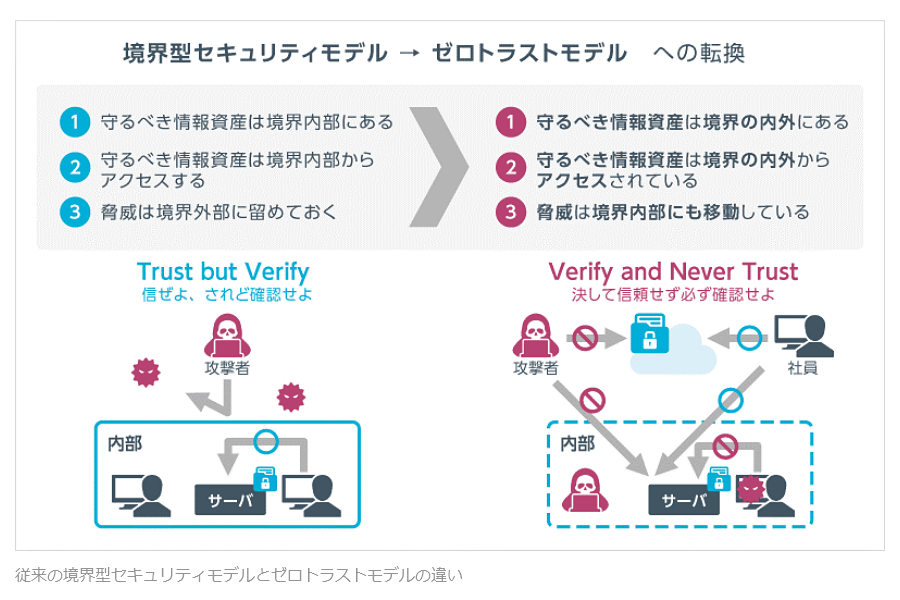

従来型の境界型防御とゼロトラストの違い

従来の境界型防御セキュリティとゼロトラストの違いは、ネットワークの内部と外部を区別する「境界」があるかどうかです。

従来、情報資産やシステムはすべて社内LANの中に置かれていました。そのため、ネットワークの境界に防護壁となる「ファイアーウォール」を設置してリソースを守るという「境界型防御」の考え方が主流でした。

社内ネットワークのアクセスを許可された端末やユーザーは、どんな状況であっても信頼され、リソースへのアクセスが許可されます。しかし、許可されたユーザーが悪意を持った第三者であったり、端末が何らかのウイルスに感染していたりした場合のリスクまでは対策できません。

テレワークでは、社内システムに社外のネットワークからアクセスする機会も増えます。情報資産が外部のクラウドサービスの中に保存されるなど、社内データや顧客データが社内システムの外に分散されるケースも増えてきました。そのように、境界を防除して社内ネットワークの安全を守る今までの方法が、効かなくなってきてしまいました。

テレワーク時代は、社内/社外に関わらず、すべてのアクセスを検証し、都度許可していく「ゼロトラスト」の考え方が必要になっています。

浜松の中小企業も他人事ではない

データやシステムの安全を守る情報セキュリティ。重要なデータを持つ行政機関や大企業のほかにも、中小企業にとって必要な取り組みになりつつあります。

なぜなら、大企業への攻撃の踏み台として、中小企業のネットワークやシステムが攻撃を受ける場合が増えているためです。

大企業はセキュリティ対策が強固なので、なかなか攻撃できません。一方で、中小企業ではセキュリティーに十分な投資ができず、脆弱性という情報セキュリティ上の「穴」を抱えている場合が多くあるのです。

大阪商工会議所が2019年5月に実施した「サプライチェーンにおける取引先のサイバーセキュリティ対策等に関する調査」では、4社に1社が「取引先がサイバー攻撃被害を受け、それが自社に及んだ経験がある」と答えました。

もし、大企業に出入りしている中小企業社員のIDやパスワードが盗まれたらどうなるでしょう?盗まれたIDとパスワードを使って、大企業のシステムに侵入されてしまうかもしれません。

このような事態になると中小企業側は管理責任も問われかねません。「当社ではそんなに多くの重要情報を持っていないので狙われない」などと思わずに、しっかりと対策を進めましょう。

中小企業がゼロトラストのために最低限守るべきこと

中小企業がゼロトラストを実現するには、最低限以下の3つの施策は実施しておきましょう。

1.エンドポイント・セキュリティの導入

2.社内、社外に限らずすべての通信を検証する

3.アクセス権を動的ポリシーで管理する

1.エンドポイント・セキュリティの導入

まずエンドポイント・セキュリティーの導入を検討しましょう。エンドポイント・セキュリティとは、会社が管理する端末すべてを保護する法人向けのセキュリティシステムです。

従来のセキュリティーソフトは各端末の管理者が独立してインストールし、あくまでもその端末だけを守る仕組みでした。しかし、エンドポイント・セキュリティを使えば、すべての端末に同じライセンスでセキュリティソフトをインストールし、システム管理者が一元的に端末を監視・管理できます。

つまり、エンドポイント・セキュリティを導入すれば、個々人によるセキュリティ管理のバラつきやムラを無くし、全社で一定の端末保護ができるのです。そして、もし社員の端末に不正な挙動があればすぐにシステム管理者に通知がくるため、早期の対策も可能です。

2.社内、社外に限らずすべての通信を検証する

ゼロトラストでは、社外/社内に限らずすべての通信を信頼できないものと捉え、自社の情報資産やシステムを保護する仕組みが求められます。

たとえば、以下のような対策が考えられます。

- システムにログインする際には、多要素認証によって本人確認を行う。

- あらゆる通信内容を暗号化(データの内容を第三者が解読できない状態に)する。

- システムへのアクセス権限は、業務に応じて必要最小限にする。

- ユーザーのアクセス状態から不正を感知できるよう、端末や場所、アプリケーションなどの社内資産にIDを付与し、IDの状況からセキュリティリスクを管理する仕組みを取り入れる。

- 社員のIDを一元管理できるサービスを利用して、社員の認証情報をタイムリーかつ漏れなく管理する。

3.アクセス権を動的ポリシーで管理する

「動的ポリシー」とは、端末やIDのリスクレベルに応じて、アクセスを自動的に制御する仕組みのこと。クラウドツールやセキュリティツールを選ぶ際に、この動的ポリシーが適用されているかどうか、という視点を大切にしてみてください。

たとえば、IDとパスワードを入力しなくても、自動ログインができる設定を使っている人は多いと思います。そのサイトにログインするときに、普段使っているブラウザや端末を変えただけで、多要素認証を求められた経験はないでしょうか?これが、動的ポリシーによる管理です。

ゼロトラストでは、社内ネットワークにアクセスしてくる端末やIDがリスクに感染していないかどうかを、都度検証し許可する仕組みが必要になります。しかしながら、動的ポリシーで管理されないサイトでは、IDとパスワードさえ同じならどんな端末・ネットワークからでもアクセスが認証されてしまいます。

一方、動的ポリシーの適用があれば、あらゆる情報をもとにAIがリスクを算定し、臨機応変にアクセス認証の強度を変更してくれます。動的ポリシーでは、接続している端末の環境や接続方法、ユーザーの属性や行動履歴に至るまで、ログも認証基準に入るため、セキュリティ強化につながるのです。

まとめ:テレワーク時代のセキュリティ対策について理解しよう

テレワーク時代の情報セキュリティ対策は、これまでの境界型防御とは異なる「ゼロトラスト」の考え方で守らなければいけません。守るべき情報資産やシステムが、社外のネットワークに分散したり、社外からもアクセスされた利するようになってきたためです。

ゼロトラストでは社内/社外に関わらず、すべてのアクセスが信頼できないことを前提に情報セキュリティ対策を講じる必要があります。そのため、端末をエンドポイント・セキュリティで保護し、すべてのアクセスを都度検証、許可する仕組みを採用しましょう。

どの企業であってもいつ標的になるかわかりません。テレワークを機に情報セキュリティ対策を見直していきましょう。